การสร้างห้องถ่ายทำรายการเสมือนด้วยเทคโนโลยี 3D Virtual Studio จาก Radical Angle

ทุกวันนี้ธุรกิจการแพร่ภาพออกอากาศ (Broadcasting) ถือเป็นธุรกิจที่ได้รับความนิยมสูง เนื่องจากแนวโน้มของการนำเทคโนโลยี Digital TV และ Online Channel เข้ามาใช้ได้มีการเติบโตอย่างรวดเร็วและเป็นที่แพร่หลาย ทำให้ปัจจุบันการดำเนินธุรกิจผลิตรายการต่างๆ (Content Provider) เป็นที่นิยมไปด้วยเพื่อตอบสนองความต้องการที่เพิ่มขึ้น การแข่งขันทางด้านการผลิตรายการต่างๆ ให้มีความน่าสนใจและแปลกใหม่จึงเป็นไปอย่างดุเดือด และส่งผลให้เกิดความพยายามในการสร้างสรรค์รายการในรูปแบบใหม่ๆ และลดต้นทุนการผลิตรายการต่างๆ ลงอย่างต่อเนื่อง เทคโนโลยี Virtual Set หรือ Virtual Studio ที่ทำให้เจ้าของรายการสามารถรังสรรค์ฉากของรายการต่างๆ ออกมาได้จากจินตนาการและมีต้นทุนต่ำจึงได้กลายเป็นทางเลือกหลักสำหรับการถ่ายทำรายการในยุคปัจจุบัน

Radical Angle ผู้ผลิตระบบ 3D Virtual Studio ภายใต้ชื่อ RadStudio สามารถตอบสนองต่อความต้องการเหล่านี้ได้ด้วยเทคโนโลยี Next Generation Virtual Set เพื่อให้ผู้ผลิตรายการสามารถสร้างฉากต่างๆ ที่มีความน่าตื่นตาตื่นใจได้อย่างต่อเนื่อง ไปพร้อมๆ กันการลดต้นทุนในการสร้างฉากต่างๆ สำหรับถ่ายทำรายการ อีกทั้งยังเปิดโอกาสใหม่ๆ ในการสร้างสรรค์การโฆษณารูปแบบใหม่ๆ ในรายการต่างๆ ได้อีกด้วย

0) ปัญหาของการถ่ายทำรายการแบบเดิม

ปัจจุบันการถ่ายทำรายการแบบเดิมที่มีการสร้างฉากจริงสำหรับการถ่ายทำนั้น นอกจากจะมีต้นทุนในการสร้างและมีค่าใช้จ่ายในการดูแลรักษาที่สูงแล้ว ยังมีข้อจำกัดทางด้านการแสดงข้อมูลต่างๆ ให้ทางผู้ชมเข้าใจง่าย ไม่ว่าจะเป็นกราฟ หรือ คลิปวิดีโอ อีกทั้งยังไม่สามารถปรับแต่งฉากให้เข้ากับเหตุการณ์ปัจจุบัน หรือมีความหวือหวาเพื่อดึงดูดผู้ชมได้บ่อยๆ อีกด้วย ทำให้ข้อจำกัดของการถ่ายทำรายการต่างๆ เกิดขึ้นอยู่ตลอดเวลา เนื่องจากมีความยืดหยุ่นต่ำ และมีค่าใช้จ่ายเพิ่มขึ้นเสมอๆ

1) Radical Angle คือใคร?

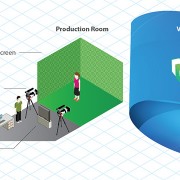

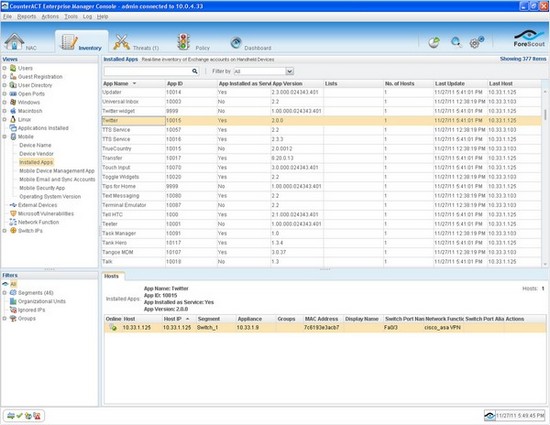

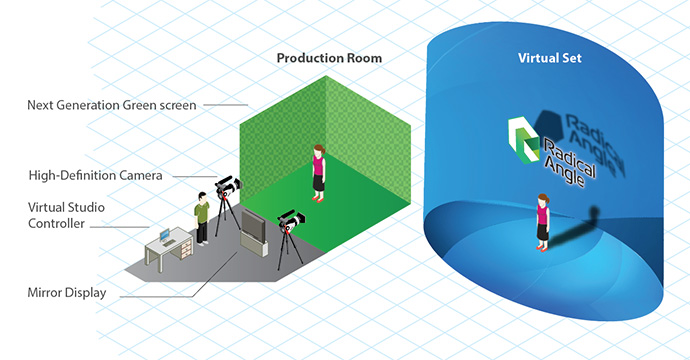

Radical Angle เป็นผู้ผลิตระบบ 3D Virtual Set Solution จากประเทศสหรัฐอเมริกาภายใต้ชื่อผลิตภัณฑ์ Rad Studio ซึ่งเป็นระบบสตูดิโอเสมือนแบบครบวงจรสำหรับการถ่ายทำรายการในรูปแบบต่างๆ ไม่ว่าจะเป็นการถ่ายทอดสด (Live Broadcast) และการตัดต่อย้อนหลัง (Post Production) โดยใช้เทคโนโลยี Chroma Key เพื่อให้เราสามารถสร้างสรรค์ฉากหลังจากซอฟต์แวร์สามมิติต่างๆ ได้อย่างอิสระ ส่งผลให้สตูดิโอเสมือนเพียงห้องเดียวสามารถใช้ถ่ายทำรายการต่างๆ ได้หลากหลายรายการ หรือมีหลากหลายฉากภายในรายการเดียวกันได้อย่างง่ายดาย โดยการนำเทคโนโลยี Visual Robotic Technology และเทคโนโลยี 3D Virtual Set ที่พัฒนาขึ้นเองมาประยุกต์ใช้ ทำให้ RadStudio มีความสมจริงสูง มีสามารถที่หลากหลาย ยืดหยุ่น และประหยัดค่าใช้จ่ายกว่าระบบ Virtual Set อื่นๆ เป็นอย่างมาก

สำหรับในประเทศไทย บริษัททรูเวฟ ประเทศไทย จำกัด (Throughwave Thailand) ได้เป็นตัวแทนจำหน่าย Radical Angle ในประเทศไทยแต่เพียงผู้เดียว โดยทางบริษัททรูเวฟ ประเทศไทย จำกัดจะเป็นผู้ให้บริการและสนับสนุนทางเทคนิค รวมถึงจัดเตรียมระบบทดสอบสำหรับลูกค้าทุกรายที่ต้องการทดลองใช้ระบบงานก่อนทำการตัดสินใจซื้อด้วย

2) 3D Virtual Set Technology

เทคโนโลยี 3D Virtual Set คือเทคโนโลยีในการสร้างฉากสำหรับถ่ายทำรายการแบบเสมือน โดยใช้ฉาก 3 มิติซ้อนเข้าไปเป็นฉากหลังให้กับผู้ดำเนินรายการ ทำให้ผู้ผลิตรายการสามารถสร้างฉากใหม่ๆ หรือปรับแต่งฉากที่มีอยู่ได้ทันที รวมถึงมีกล้องถ่ายทำเสมือน (Virtual Camera) สำหรับใช้ในการ Pan, Zoom, Tilt เพื่อให้ถ่ายทำได้จากมุมมองที่หลากหลาย โดยประเด็นที่ควรพิจารณาสำหรับการเลือกใช้งานระบบ 3D Virtual Set จึงมีดังนี้

2.1) ความสมจริง

ระบบ 3D Virtual Set ที่ดีควรจะต้องมีความสมจริงที่สุดเท่าที่จะเป็นไปได้ เพื่อให้ผู้ชมทางบ้านไม่รู้สึกติดขัดในรายละเอียดต่างๆ ของฉาก ไม่ว่าจะเป็นการแสดงผลพิธีกรตามมุมกล้องต่างๆ, การปรับแสง, เงา, เงาสะท้อน, การแสดงฉากตามมุมกล้อง, การเคลื่อนไหวของกล้อง, ความกลมกลืนของพิธีกรและฉากหลัง และอื่นๆ อีกมากมาย

2.2) ความยืดหยุ่นในการใช้งาน

ระบบ 3D Virtual Set ควรจะต้องรองรับการใช้งานสำหรับการถ่ายทำรายการได้หลากหลายรูปแบบ และปรับเปลี่ยนมุมกล้องสำหรับแต่ละรายการได้อย่างหลากหลาย ดังนั้นความสามารถในการรองรับฉาก 3D ที่สร้างจากซอฟต์แวร์มาตรฐาน เช่น 3D Max, Maya หรือ Lightwave ได้จึงเป็นพื้นฐานสำคัญในการลดต้นทุนการผลิตฉากสำหรับแต่ละรายการ รวมถึงการที่สามารถปรับแต่งฉากได้ในขณะถ่ายทำก็เป็นอีกประเด็นหนึ่งที่จะทำให้เกิดความคล่องตัวในการใช้งานของผู้กำกับ และการสนับสนุนมุมกล้องหรือการเคลื่อนที่กล้องที่หลากหลายก็เป็นสิ่งสำคัญที่จะทำให้รายการมีสีสันและไม่น่าเบื่อ

นอกจากนี้การแสดงผลที่ตื่นตาตื่นใจมากกว่าการสร้างฉากจริง ก็ถือเป็นอีกปัจจัยที่ทำให้ 3D Virtual Set เป็นที่นิยม ไม่ว่าจะเป็นการแสดงผลกราฟแบบ 3D, การจำลองจอแสดงภาพขนาดใหญ่ในฉากพร้อมฉายภาพจากคลิปวิดีโอต่างๆ หรือแม้แต่การวางตัวแมสค็อตต่างๆ ให้เคลื่อนไหวอยู่ในรายการ ก็สามารถสร้างสีสันในรายการได้เป็นอย่างดี

2.3) ราคา

ระบบ 3D Virtual Set ควรจะมีราคาที่เหมาะสมและจับต้องได้ รวมถึงมีความคุ้มค่าในระยะยาวมากกกว่าการสร้างและดูแลรักษาฉากจริง เพื่อให้ระบบ 3D Virtual Set ช่วยลดต้นทุนในการถ่ายทำรายการต่างๆ และสร้างผลกำไรที่มากขึ้นให้แก่องค์กร

ทีมงาน Radical Angle ได้มีประสบการณ์ทางด้านระบบ 3D Virtual Set มาเป็นเวลานาน และเข้าใจในประเด็นต่างๆ เหล่านี้เป็นอย่างดี ดังนั้นระบบ 3D Virtual Set ภายในชื่อของ RadStudio จึงเป็นโซลูชันที่ตอบสนองโจทย์ทั้งสามประการนี้ได้อย่างครบถ้วนสมบูรณ์ที่สุด

3.) RadStudio Solution

ระบบ RadStudio ซึ่งเป็น 3D Virtual Set จาก Radical Angle นี้ มีความสามารถที่หลากหลาย และเหมาะสมต่อการนำไปใช้งานทั้งสำหรับห้องถ่ายทำรายการเสมือน, ห้องข่าวเสมือน รวมถึงห้องส่งเสมือนสำหรับการเรียนการสอนในมหาวิทยาลัย โดย RadStudio มีความโดดเด่นทางด้านการใช้งานจริงดังนี้

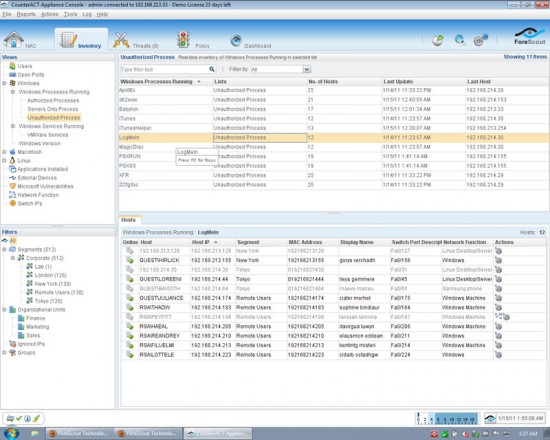

3.1) สมจริงด้วยเทคโนโลยี 3D Tracking

RadStudio มีระบบ 3D Tracking สำหรับใช้ติดตามตำแหน่งของพิธีกรหรือผู้สื่อข่าวในห้องถ่ายทำรายการเสมือน ดังนั้นเมื่อพิธีกรหรือผู้สื่อข่าวต้องมีการเคลื่อนที่ภายในฉาก หรือมีการซูมด้วยกล้องวิดีโอเพื่อเก็บอารมณ์ต่างๆ ภาพที่แสดงออกมาจะมีความสมจริง โดยระบบ RadStudio จะทำการคำนวนตำแหน่งของผู้ดำเนินรายการเพื่อประมวลผลว่าควรจะแสดงภาพของผู้ดำเนินรายการบนตำแหน่งไหนของฉากในมุมกล้องต่างๆ ให้เหมือนผู้ดำเนินรายการมีการเคลื่อนไหวจริงๆ ต่างจากระบบ Virtual Studio รายอื่นๆ ที่ไม่มีการทำ Tracking และทำให้สูญเสียความหลากหลายในการถ่ายทำรายการไป ทั้งการเคลื่อนที่ของพิธีกร และการประยุกต์ใช้งานมุมกล้องจริงให้มีความคมชัดยิ่งขึ้น

3.2) ประหยัดค่าใช้จ่ายด้วยเทคโนโลยี 3D Tracking แบบใหม่

Radical Angle มีเทคโนโลยีในการทำ 3D Tracking ในรูปแบบเฉพาะของตัวเอง ทำให้ไม่จำเป็นต้องมีการติดตั้ง Hardware ตรวจจับต่างๆ มากมายในห้องส่ง แต่ใช้การประมวลผลจาก Computer ด้วยเทคโนโลยี Robotic Vision แบบเดียวกับที่มีในหุ่นยนต์แทน ทำให้การติดตั้งระบบ 3D Virtual Studio เป็นไปได้อย่างง่ายดาย ปรับแต่งได้อย่างรวดเร็ว อีกทั้งยังดูแลรักษาง่าย มีค่าใช้จ่ายที่ต่ำกว่าเทคโนโลยี 3D Tracking แบบเก่าๆ เป็นอย่างมาก

3.3) ใส่ใจในรายละเอียดเพื่อเพิ่มความสมจริง

RadStudio มีฟังก์ชั่นต่างๆ สำหรับปรับแต่งให้รายการเสมือนมีความสมจริงเพิ่มขึ้นอย่างมากมาย ไม่ว่าจะเป็นระบบปรับแต่งความสว่าง/มืด, ระบบปรับแต่งแสง/เงา, ระบบปรับแต่งแสงสะท้อน, ระบบปรับแต่งมุมกล้องเสมือนอัตโนมัติ และอื่นๆ อีกมากมาย เพื่อให้รายการเสมือนมีความสมจริง และช่างกล้องสามารถทำงานได้สะดวกยิ่งขึ้น รวมถึงให้ผู้กำกับรายการสามารถปรับแต่งทุกรายละเอียดได้ทันทีจากหน้าจอถ่ายทำ

3.4) คุ้มค่าด้วยความหลากหลาย

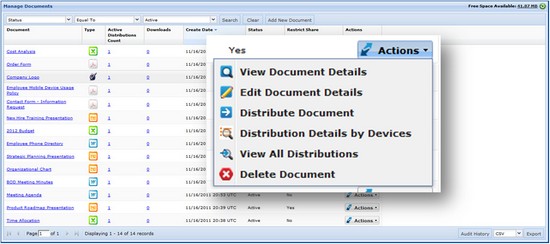

ห้องส่งเสมือน 3D Virtual Studio เพียงห้องเดียวของ RadStudio นี้ สามารถนำไปประยุกต์ใช้ได้กับรายการหลากหลายรายการภายในห้องเดียว รวมถึงสามารถรองรับฉากหลายๆ ฉากสำหรับแต่ละรายการได้อย่างครบถ้วน ทำให้การใช้งานห้องส่งเป็นไปได้อย่างคุ้มค่ายิ่งขึ้น ประหยัดค่าใช้จ่ายยิ่งกว่าการทำห้องถ่ายทำรายการจริงเป็นอย่างมาก อีกทั้งยังเปิดโอกาสให้สามารถเปิดระบบให้เช่าใช้งาน เพื่อรับรายได้เพิ่มเติมในยามที่ไม่ได้ใช้ห้องในการถ่ายทำรายการได้อีกด้วย

3.5) มีบริการให้คำปรึกษาและช่วยเหลือด้านการใช้ระบบ 3D Virtual Studio

นอกเหนือจากความโดดเด่นของตัวผลิตภัณฑ์แล้ว ทางทรูเวฟและ Radical Angle ยังมีบริการร่วมในการให้คำปรึกษาสำหรับผู้ที่จะติดตั้งใช้งานระบบ 3D Virtual Studio ให้สำเร็จลุล่วงอีกด้วย โดยทางทีมงานสามารถให้คำปรึกษาสำหรับการออกแบบฉาก, การเพิ่มเติมฟีเจอร์ต่างๆ ให้เหมาะสมกับรูปแบบของรายการ รวมถึงการสนับสนุนและอบรมฝึกสอนการใช้งานระบบ 3D Virtual Studio ให้ผู้กำกับและช่างกล้องสามารถใช้งานได้อย่างคล่องแคล่ว ทั้งตอนทดสอบและตอนใช้งานจริงใน Production ทันที รวมถึงหากในอนาคตอยากมีการนำห้องส่งเสมือนนี้ไปใช้งานเพิ่มเติม ทางทีมงานก็พร้อมจะช่วยเหลือต่อเนื่องไปเช่นกัน

3.6) มีห้อง 3D Virtual Studio ตัวอย่างให้ทดลองใช้งานก่อนตัดสินใจ

ทางบริษัททรูเวฟ ประเทศไทย จำกัด ร่วมกับ Radical Angle ได้ทำการสร้างห้องส่งเสมือน 3D Virtual Studio ขึ้นมาในกรุงเทพฯ ประเทศไทย เพื่อให้ผู้ที่สนใจในเทคโนโลยี 3D Virtual Studio นี้ได้มาทดลองใช้งานจริง, ทดสอบกับกล้องที่มีอยู่เดิม และได้เห็นผลลัพธ์กันจริงๆ ก่อนตัดสินใจจัดซื้อได้ เพื่อให้การตัดสินใจเป็นไปได้อย่างดีที่สุด และเป็นประโยชน์ต่อลูกค้าอย่างสูงสุด โดยถ้าหากหน่วยงานใดสนใจ ก็สามารถติดต่อเข้ามานัดชมห้อง 3D Virtual Studio ได้ทันที

สำหรับใครที่สนใจระบบ 3D Virtual Studio จาก Radical Angle สามารถติดต่อบริษัททรูเวฟ ประเทศไทย จำกัด ได้ที่ 02-210-0969 หรืออีเมลล์มาที่ info@throughwave.co.th เพื่อขอรับรายละเอียดเพิ่มเติมต่างๆ ได้ทันที

ที่มา: www.throughwave.co.th